miércoles, 12 de noviembre de 2014

miércoles, 22 de octubre de 2014

miércoles, 8 de octubre de 2014

miércoles, 1 de octubre de 2014

miércoles, 3 de septiembre de 2014

Práctica 20

1) 4 y 3

2) 1

3) 2

4) 3

5) 3

6) 2 X 3

7) 4

8) 1

9) 2

10) 4

11) 2 X

12) 3

13) 3

14) 1 X

15) 2

16) 3 X

17) 3 X

18) 1

19) 2

20) 1

NOTA FINAL : 7,25

miércoles, 27 de agosto de 2014

miércoles, 20 de agosto de 2014

miércoles, 13 de agosto de 2014

miércoles, 30 de julio de 2014

miércoles, 23 de julio de 2014

miércoles, 18 de junio de 2014

miércoles, 11 de junio de 2014

miércoles, 28 de mayo de 2014

Glosario informático.

Backup :Una copia de seguridad, copia de respaldo o backup en tecnologías de la información e informática es una copia de los datos originales que se realiza con el fin de disponer de un medio de recuperarlos en caso de su pérdida.

Binario :El sistema binario, llamado también sistema diádico en ciencias de la computación, es un sistema de numeración en el que los números se representan utilizando solamente las cifras cero y uno (0 y 1).

Bus :En arquitectura de computadores, el bus es un sistema digital que transfiere datos entre los componentes de una computadora o entre varias computadoras. Está formado por cables o pistas en un circuito impreso, dispositivos como resistores y condensadores además de circuitos integrados.

Byte : es una unidad de información utilizada como un múltiplo del bit.

Cookies :son un tipo de exploit del navegador que permite al sitio atacante establecer una cookie para un navegador dentro del dominio cookie de otro servidor.

Dirección IP : Una dirección IP es una etiqueta numérica que identifica, de manera lógica y jerárquica, a un interfaz de un dispositivo dentro de una red que utilice el protocolo IP.

Firewall :Programa informático que controla el acceso de una computadora a la red y de elementos de la red a la computadora, por motivos de seguridad.

Formatear : Organizar un disco u otro soporte de acuerdo a un formato determinado de sectores, pistas, etc., de manera que sea operativo.

Hacker :Persona con grandes conocimientos de informática que se dedica a acceder ilegalmente a sistemas informáticos ajenos y a manipularlos.

Megabyte :Medida de la capacidad de memoria de una computadora que es igual a un millón de bytes.

Gigabyte :Medida de la memoria de una computadora que es igual a 1 000 millones de bytes.

Terabyte :Un terabyte es una unidad de almacenamiento de información cuyo símbolo es el TB, y equivale a 10¹² bytes.

Pixel :Unidad básica de una imagen digitalizada en pantalla a base de puntos de color o en escala de grises.

RAM :Sigla de Random Access Memory (‘memoria de acceso aleatorio’), memoria principal de la computadora, donde residen programas y datos, sobre la que se pueden efectuar operaciones de lectura y escritura.

ROM :Sigla de Read Only Memory (‘memoria de solo lectura’), circuito integrado de memoria de solo lectura que almacena instrucciones y datos de forma permanente.

Unidad Central de Proceso (CPU) : Sigla de la expresión inglesa central processing unit, 'unidad central de proceso', que es la parte de una computadora en la que se encuentran los elementos que sirven para procesar datos.

Unidad de disco :En informática, el término unidad de disco se refiere a aquel dispositivo o aparato que realiza las operaciones de lectura y escritura de los medios o soportes de almacenamiento con forma de disco, refiriéndose a las unidades de disco duro, unidades de discos flexibles, unidades de discos.

UPS :La unidad de proceso o unidad de procesamiento es uno de los tres bloques funcionales principales en los que se divide una unidad central de procesamiento. Los otros dos bloques son la unidad de control y el bus de entrada/salida.

URL :Un localizador de recursos uniforme, más comúnmente denominado URL, es una secuencia de caracteres, de acuerdo a un formato modélico y estándar, que se usa para nombrar recursos en Internet para su localización o identificación, como por ejemplo documentos textuales, imágenes, vídeos.

USB :Sigla del inglés universal serial bus, periférico que permite conectar diferentes periféricos a una computadora.

Zócalo :Banda horizontal de madera, azulejos, tela, papel pintado, etc., con que se adorna o protege la parte inferior de una pared, que puede levantar pocos centímetros o llegar a media altura.

miércoles, 14 de mayo de 2014

Práctica 10.

1.¿Qué es Realidad Aumentada (RA)?

2. ¿Qué componentes que son necesarios para que funcione?

3. Podemos distinguir al menos tres tipos de realidad aumentada, ¿cuáles son?

4. Indica y haz una breve descripción de 6 aplicaciones de RA.

1. La realidad aumentada es el término que se usa para definir una visión directa o indirecta de un entorno físico del mundo real.

2. Los componenetes necesarios para poder disfrutar de la Realidad Aumentada son:

Monitor del ordenador: para que se vea reflejado el objeto gráfico en RA.

Cámara Web: dispositivo que toma la información del mundo real y la transmite al software de realidad aumentada.

Software: programa que toma los datos reales y los transforma en realidad aumentada.

Marcadores: los marcadores básicamente son hojas de papel con símbolos que el software interpreta y de acuerdo a un marcador especifico realiza una respuesta especifica (mostrar una imagen 3D, hacerle cambios de movimiento al objeto 3D que ya este creado con un marcador)

3.

a) Los marcadores que se leen desde una webcam en una computadora: Estos son generalmente códigos imprimibles, que al ser leídos por la cámara, interpretan la información y crean una imagen o animación superpuesta a la imagen del mundo real. Veremos varios ejemplos al respecto en este post.

b) Los códigos que se leen desde un dispositivo móvil: Son los códigos QR (Quick Response, Respuesta Rápida). Tienen un aspecto particular, cuadriculado, y funcionan

similares a los códigos de barras. Les recomiendo que revisen la viñeta de Néstor Alonso, para entender mejor de qué se tratan. La imagen que ilustra este post es ¡un QR por descubrir!

similares a los códigos de barras. Les recomiendo que revisen la viñeta de Néstor Alonso, para entender mejor de qué se tratan. La imagen que ilustra este post es ¡un QR por descubrir! c) Los formatos híbridos: desde distintos dispositivos y sin necesidad de marcadores. Son cada vez más famosos fundamentalmente con navegadores de realidad aumentada como Junaio.

4.

Aplicaciones de multimedia mejoradas, como pseudo pantallas holográficas virtuales, sonido envolvente virtual de cine, "holodecks" virtuales (que permiten imágenes generadas por ordenador para interactuar con artistas en vivo y la audiencia).

Conferencias virtuales en estilo "holodeck".

Sustitución de teléfonos celulares y pantallas de navegador de coche: inserción de la información directamente en el medio ambiente. Por ejemplo, las líneas de guía directamente en la carretera.

Plantas virtuales, fondos de escritorio, vistas panorámicas, obras de arte, decoración, iluminación, etc, la mejora de la vida cotidiana.

Con los sistemas de RA se puede entrar en el mercado de masas, viendo los letreros virtualmente, carteles, señales de tráfico, las decoraciones de Navidad, las torres de publicidad y mucho más. Éstos pueden ser totalmente interactivos, incluso a distancia.

Cualquier dispositivo físico que actualmente se produce para ayudar en tareas orientadas a datos (como el reloj, la radio, PC, fecha de llegada / salida de un vuelo, una cotización,PDA, carteles informativos / folletos, los sistemas de navegación para automóviles, etc.) podrían ser sustituidos por dispositivos virtuales.

5.

miércoles, 7 de mayo de 2014

Práctica 8.

a) ¿Qué es una red informática?

b) Clasifica las redes según su tamaño y extensión: PAN, LAN, MAN, WAN, INALAMBRICAS.

c) Define e ilustra las topologías físicas más comunes (bus,anillo,estrella).

d) ¿Qué es el bluetooth? ¿De dónde proviene su nombre? Indica una ventaja y una desventaja.

e) ¿Qué es Wi-Fi y para qué sirve?

f) ¿Qué es una conexión a Internet 3G?

A) Una red de computadoras, también llamada red de ordenadores, red de comunicaciones de datos o red informática, es un conjunto de equipos informáticos y software conectados entre sí.

B) Una red LAN, significa Local Area Network(Red de area local) es una red en la que 1 o varias computadoras estan conectadas dentro de un mismo edificio, compartiendo asi dispositivos, archivos etc. Una red MAN, significa Metropolitan Area Network en donde la red se localiza en una misma area donde puede expandirse por varias partes de una misma ciudad. Una rede WAN (World Area Network) ya puede expandirse por varias partes del mundo. La red PAN (Personal Area Networks) es para uso personal y solo cubre unos cuantos metros

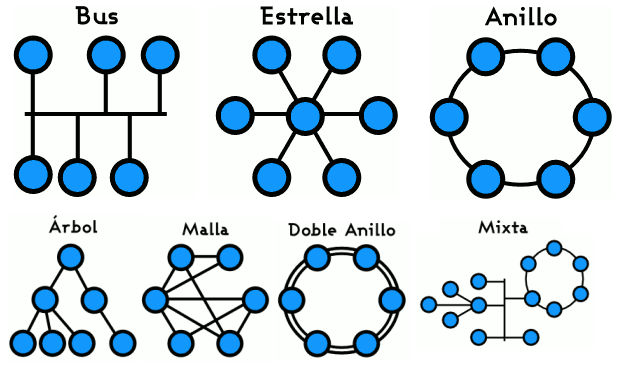

C)se denomina topología física. Los diferentes tipos de topología son:

Topología de bus

Topología de estrella

Topología en anillo

Topología de árbol

Topología de malla

La topología lógica, a diferencia de la topología física, es la manera en que los datos viajan por las líneas de comunicación. Las topologías lógicas más comunes son Ethernet, Red en anillo y FDDI.

D) Bluetooth es una especificación industrial para Redes Inalámbricas de Área Personal (WPAN) que posibilita la transmisión de voz y datos entre diferentes dispositivos mediante un enlace porradiofrecuencia en la banda ISM de los 2,4 GHz. Los principales objetivos que se pretenden conseguir con esta norma son:

Facilitar las comunicaciones entre equipos móviles.

Eliminar los cables y conectores entre éstos.

Ofrecer la posibilidad de crear pequeñas redes inalámbricas y facilitar la sincronización de datos entre equipos personales.

E) WiFi, es la sigla para Wireless Fidelity (Wi-Fi), que literalmente significa Fidelidad inalámbrica. Es un conjunto de redes que no requieren de cables y que funcionan en base a ciertos protocolos previamente establecidos. Si bien fue creado para acceder a redes locales inalámbricas, hoy es muy frecuente que sea utilizado para establecer conexiones a Internet.

WiFi es una marca de la compañía Wi-Fi Alliance que está a cargo de certificar que los equipos cumplan con la normativa vigente (que en el caso de esta tecnología es la IEEE 802.11).

Esta nueva tecnología surgió por la necesidad de establecer un mecanismo de conexión inalámbrica que fuera compatible entre los distintos aparatos.

F) Esta opción suele ser complementaria de la anterior. Lo que te dice es que tu dispositivo, además de por Wi- Fi, puede conectarse a Internet mediante una línea SIM de datos.

miércoles, 30 de abril de 2014

Práctica 7.

Spam: Se llama spam, correo basura o mensaje basura a los mensajes no solicitados, no deseados o de remitente no conocido (correo anónimo), habitualmente de tipo publicitario, generalmente enviados en grandes cantidades (incluso masivas) que perjudican de alguna o varias maneras al receptor.

Scam: Es un término anglosajón que se emplea familiarmente para referirse a una red de corrupción. Hoy también se usa para definir los intentos de estafa a través de un correo electrónico fraudulento (o páginas web fraudulentas)

.

Carding: es el nuevo modus operandi utilizado por los estafadores del siglo XXI capaces de obtener a través de portales online y correos electrónicos las numeraciones de las tarjetas con las que hacer compras por Internet.

Bullying: es el nuevo modus operandi utilizado por los estafadores del siglo XXI capaces de obtener a través de portales online y correos electrónicos las numeraciones de las tarjetas con las que hacer compras por Internet.

Grooming: hace referencia a una serie de conductas y acciones deliberadamente emprendidas por un adulto con el objetivo de ganarse la amistad de un menor de edad, creando una conexión emocional con el mismo, con el fin de disminuir las inhibiciones del niño y poder abusar sexualmente de él.

Sexting: es un anglicismo para referirse al envío de contenidos eróticos o pornográficos por medio de teléfonos móviles. Comenzó haciendo referencia al envío de SMS de naturaleza sexual. No sostiene ninguna relación y no se debe confundir el envío de vídeos de índole pornográfico con el término "Sexting".

miércoles, 23 de abril de 2014

miércoles, 26 de marzo de 2014

Practica 3.

Hardware: El término hardware se refiere a todas las partes tangibles de un sistema informático; sus componentes son: eléctricos, electrónicos, electromecánicos y mecánicos.

Software:Se conoce como software al equipamiento lógico o soporte lógico de un sistema informático, que comprende el conjunto de los componentes lógicos necesarios que hacen posible la realización de tareas específicas, en contraposición a los componentes físicos que son llamados hardware

Periférico:En informática, se denomina periféricos a los aparatos y/o dispositivos auxiliares e independientes conectados a la unidad central de procesamiento de una computadora.

Suscribirse a:

Comentarios (Atom)